Život mimo půdu (LOTL): co to je a jak se chránit

Řekněme, že se jednoho rána probudíte a zjistíte, že celý systém vaší firmy je napaden, data zašifrována a provoz zastaven – to vše bez instalace jediného malwaru. Jak se to stalo?

Útočníci místo cizího kódu použili nástroje, které jsou v systému již zabudované, na které se každý den spoléháte, abyste mohli zajistit chod systému. Přesně to se stalo při nechvalně známém útoku NotPetya, který stál globální společnosti miliardy dolarů.

V tomto průvodci se seznámíme s tím, jak útoky typu Living off the Land (LOTL) probíhají, proč jsou tak nebezpečné a co můžete udělat pro to, abyste ochránili sebe a svou firmu před dalším varovným příběhem. Ať už jste majitel firmy, IT profesionál, nebo prostě někdo, kdo chce zůstat v bezpečí, pochopení útoků LOTL je prvním krokem k tomu, abyste byli o krok napřed před těmito tichými hrozbami.

Co je Living off the Land (LOTL)?

Kybernetické útoky jsou každým dnem sofistikovanější. Zatímco některé se opírají o škodlivý software, útoky známé jako Living off the Land (LOTL) využívají právě nástroje a systémy, které denně používáme. Tyto útoky často zůstávají nepovšimnuty, protože se netýkají žádných nových, podezřelých souborů nebo softwaru. Místo toho využívají existující prostředky v síti a další legitimní nástroje, takže je obtížnější je odhalit a obejít tradiční bezpečnostní opatření.

Více než 50% kybernetických útoků v posledních letech zahrnovalo techniky LOTL a 70 % bezpečnostních profesionálů považuje za obtížné rozlišit normální a škodlivé aktivity kvůli používání nativních nástrojů a softwaru pro vzdálený přístup. A NotPetya je jedním z nejpřesnějších příkladů útoku Living off the Land.

Ale to, že jsou útoky LOTL skryté, neznamená, že se proti nim nemůžete bránit. Vysvětlíme vám, jak útoky Living off the Land fungují a co můžete udělat, abyste své systémy před těmito hrozbami ochránili.

Jedním z nejpozoruhodnějších útoků Living off the Land v roce 2017 byl útok NotPetya. Tento malware se nejprve maskoval jako ransomware a dosáhl rychlé globální expanze tím, že se zaměřil na ukrajinské společnosti a poté rozšířil svůj dosah do globálních podnikových sítí. Hlavní nebezpečný aspekt NotPetya vycházel ze schopnosti využívat PowerShell a Windows Management Instrumentation (WMI) jako legitimní systémové nástroje pro šíření.

Zranitelnost operačního systému Windows umožnila viru NotPetya cestovat mezi sítěmi bez instalace souborů, takže tradiční bezpečnostní detekční systémy se ukázaly jako neúčinné. NotPetya způsobil značné přerušení provozu, protože zašifroval systémové soubory a znemožnil uživatelům přístup k jejich počítačům, což postižené společnosti stálo miliardy dolarů. Původní předpoklad finančního zisku jako cíle útoku se ukázal jako nesprávný, když analytici identifikovali. státem sponzorovaný kybernetický útok. jako nejpravděpodobnější příčinu

Skrytá povaha útoků Living off the Land neznamená, že organizace nemohou přijmout obranná opatření na ochranu svých systémů. Tato část vysvětluje fungování útoků Living off the Land spolu s bezpečnostními opatřeními na obranu systémů proti nim.

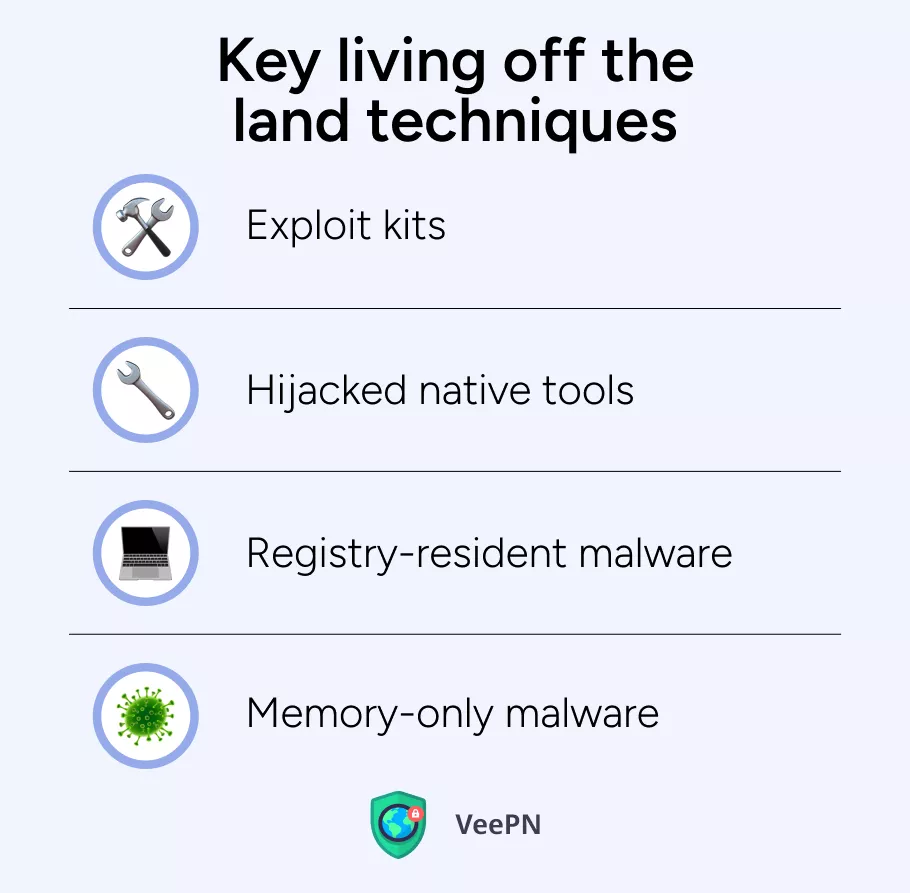

Klíčové techniky živobytí z půdy používané útočníky

Zde jsou nejčastější techniky Living off the Land, které útočníci používají k zasažení svých cílů:

👾Sady pro zneužití. Útočníci mohou využít známých softwarových zranitelností k zahájení útoku na cílový systém. Namísto instalace nových škodlivých souborů využijí tyto slabiny a provedou útok přímo v existujícím systémovém prostředí, jakmile získají přístup.

👾Unesené nativní nástroje. Oblíbené systémové nástroje, jako je PowerShell nebo WMI, se používají k získání zvýšených oprávnění, krádeži citlivých dat a udržování stálosti v síti. Tyto nástroje jsou výkonné, a protože jsou důvěryhodné, často procházejí pod radarem tradičních antivirových systémů.

👾Malware sídlící v registru. Místo instalace nových souborů malwaru mohou útočníci LOTL umístit škodlivý kód přímo do registru systému Windows nebo použít malware pouze do paměti. Protože se tento kód nikdy nedotkne disku, může se vyhnout detekci bezpečnostními nástroji, které vyhledávají pouze soubory.

👾Malware pouze pro paměť. Někteří útočníci se rozhodnou uložit svůj škodlivý kód výhradně do paměti systému, což tradičním bezpečnostním řešením ještě více ztěžuje jejich identifikaci.

Protože tyto útoky využívají důvěryhodné nástroje a procesy, které jsou součástí operačního systému, je mimořádně obtížné je odhalit. Je to, jako kdyby se vetřelec vplížil vašimi domovními dveřmi, měl na sobě vaše vlastní oblečení a používal vaše klíče.

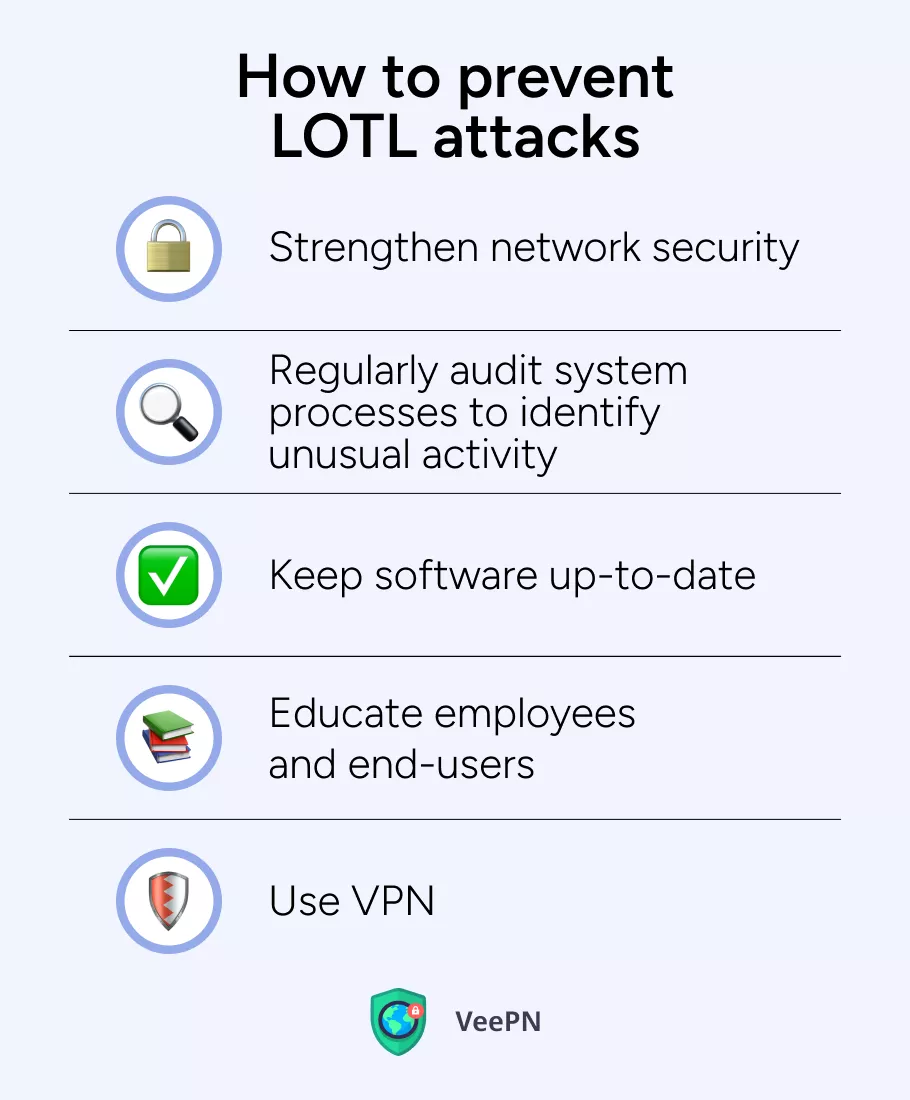

Jak zabránit útokům LOTL

Útoky LOTL jsou sice zákeřné, ale nejsou neporazitelné. Existují kroky, které můžete podniknout, abyste výrazně snížili pravděpodobnost, že se stanete obětí těchto důmyslných taktik:

✅Posílení zabezpečení sítě. To je vaše první obranná linie. Omezte administrátorská práva pouze na ty, kteří je potřebují, a pravidelně kontrolujte systémové procesy, abyste se ujistili, že se na pozadí neděje nic podezřelého.

✅Pravidelně kontrolujte systémové procesy, abyste zjistili neobvyklé činnosti. Vždy aktualizujte svůj software. Mnoho útoků LOTL využívá známé zranitelnosti v zastaralých systémech. Pravidelným opravováním těchto zranitelností můžete uzavřít potenciální vektory útoku.

✅Udržujte software v aktuálním stavu. Poučte své zaměstnance nebo uživatele o nebezpečí, které představuje phishingu a spear phishingu. Tyto útoky sociálního inženýrství často slouží jako vstupní bod pro techniky LOTL. Dobře načasovaný phishingový e-mail může někoho přimět k udělení přístupu, který útočníkovi umožní používat legitimní systémové nástroje.

✅Vzdělávejte zaměstnance a koncové uživatele. Omezit přístup k citlivým datům a systémům. Omezením přístupu jednotlivých uživatelů snížíte potenciální škody, které by mohl úspěšný útok způsobit.

✅Použijte VPN. Virtuální privátní sítě (VPN) se osvědčily jako vynikající bezpečnostní řešení pro bezpečné připojení k internetu. Šifrování chrání vaši síť před potenciálními útoky, které se zaměřují na nezabezpečené veřejné sítě. Doporučujeme vám však zdržet se Bezplatné sítě VPN řešením, protože představují značné bezpečnostní riziko, protože neposkytují silné šifrovací protokoly a sdílejí uživatelská data s marketingovými společnostmi. Prémiová aplikace VPN VeePN podle našeho doporučení nabízí kompletní ochranu před digitálními bezpečnostními hrozbami.

Jak VeePN zmírňuje rizika LOTL

Použití služby VPN, jako je VeePN, může být základním nástrojem obrany proti útokům LOTL. Zde se dozvíte, jak může VeePN vylepšit vaše online bezpečnost:

🛡️Šifrování dat: VeePN šifruje váš internetový provoz protokolem používaným Národní bezpečnostní agenturou, což zajišťuje, že hackeři nemohou snadno zachytit vaše data, i když k průniku do vaší sítě používají metody LOTL.

🛡️Skrytí IP adresy: VeePN maskuje vaši skutečnou IP adresu, a tím útočníkům ztěžuje sledování vašich online aktivit a cílení na vás. phishingovými nebo spear-phishingovými útoky.

🛡️Zabezpečení vzdálených pracovníků: Pokud máte zaměstnance, kteří pracují z domova nebo na cestách, VPN může ochránit jejich připojení při přístupu k vaší síti prostřednictvím potenciálně vzdálených sítí. nezabezpečené veřejné Wi-Fi.

Kromě těchto funkcí nabízí VeePN také tyto nástroje. Upozornění na narušení a NetGuard které vás ochrání před jakýmikoli hrozbami, včetně kybernetických bezpečnostních hrozeb Living off the Land. Získejte VeePN ještě dnes a zabezpečte až 10 zařízení jedním předplatným!

FAQ

The term “living off the land” in cybersecurity describes a cyberattack technique where attackers exploit system features that already exist to execute their harmful operations. The attackers choose to exploit legitimate system resources instead of using malware or any other tools of “external” exploitation.

The identification of LOTL attacks relies on tracking system tools usage together with identification of abnormal network traffic patterns within your local network. System security depends on reviewing logs and enabling endpoint detection in addition to monitoring unauthorized privilege escalation.

Using a VPN creates secure network traffic and IP address privacy which makes it more challenging for attackers to extract data or attack control servers. The added layer of anonymity through the VPN protection method enables companies to remain unidentified and prevent them from finding weak targets or intercepting network-based sensitive data.

VeePN je svoboda

Stáhněte si VeePN klienta pro všechny platformy

Užijte si plynulý VPN zážitek kdekoli a kdykoli. Bez ohledu na zařízení, které máte — telefon nebo laptop, tablet nebo router — VeePN pokryje všechny z nich díky své příští generaci ochrany dat a ultra-rychlé rychlosti.

Stáhnout pro PC Stáhnout pro Mac IOS and Android App

IOS and Android App

Chcete bezpečné prohlížení při čtení tohoto?

Podívejte se na rozdíl sami - Vyzkoušejte VeePN PRO na 3 dny za 1$, bez rizika, bez tlaku.

Začněte $1 zkušebníPak VeePN PRO na 1 rok